Tegenwoordig maken wij steeds meer gebruik van verschillende cloud gebaseerde oplossingen. Vaak willen wij als gebruikers dat alle software en systemen ook met elkaar communiceren. Zo moeten de facturen vanuit het boekhoudprogramma worden doorgeschoten naar het CRM systeem. En moet de productvoorraad vanuit de magazijnsoftware ook op de webshop te zien zijn.

Dit alles is mogelijk door het gebruik van API’s (Application Programming Interfaces). Enkel nemen deze API’s ook risico’s met zich mee. Bij Tozetta is Hacker Ian van der Wurff o.a. gespecialiseerd in het hacken van API’s. In dit blog probeert hij haarfijn uitleg te geven over de werkwijze van cybercriminelen, maar ook hoe hij zelf cyberrisico’s omtrent API’s in kaart brengt.

Kwetsbaarheden in API's

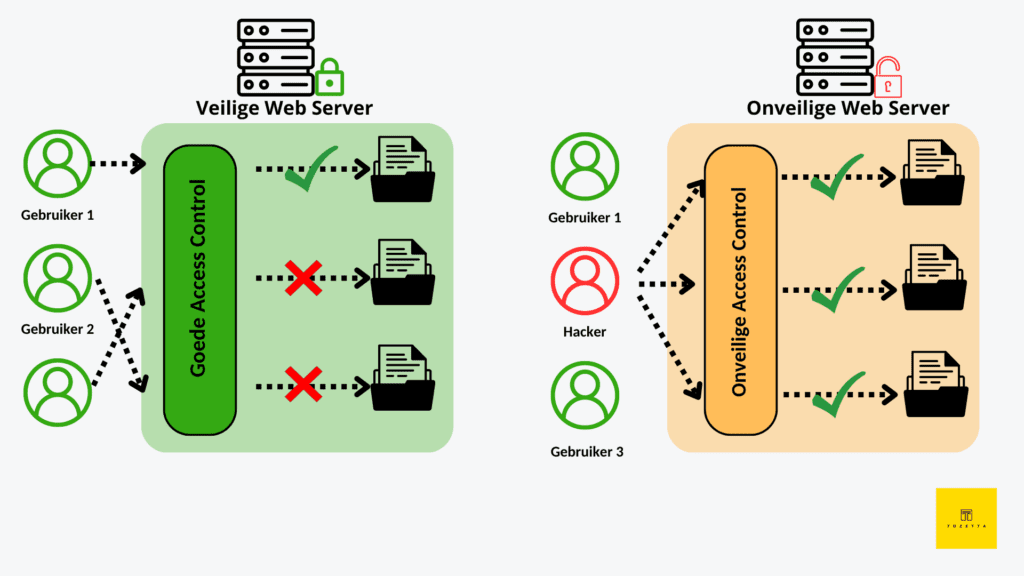

Als het gaat om de beveiliging van API’s, is het van cruciaal belang om te begrijpen hoe hackers kwetsbaarheden kunnen vinden en exploiteren. API’s vormen namelijk een belangrijk onderdeel van moderne webapplicaties en zijn daarom een aantrekkelijk doelwit voor kwaadwillende hackers.

Een veelvoorkomende methode die hackers gebruiken om kwetsbaarheden te vinden in API’s is het uitvoeren van geautomatiseerde scans. Deze scans kunnen worden uitgevoerd met behulp van speciale tools die het internet afzoeken naar openbare API’s en vervolgens automatisch proberen om zwakke plekken te vinden. Dit kunnen bijvoorbeeld onbeveiligde endpoints zijn die gevoelige informatie blootstellen aan de buitenwereld.

Een goed voorbeeld hiervan is een Insecure Direct Object References (IDOR)

Stel je een scenario voor dat je een account aanmaakt op een datingwebsite, hier heb je verschillende informatie achtergelaten bij het registreren. Denk aan:

-

- Voornaam / Achternaam

-

- Leeftijd

-

- Telefoonnummer

-

- Woonplaats

-

- E-mailadres

-

- Interesses

Zodra je naar je profiel gaat zie je de volgende url in de zoekbalk verschijnen:

Voorbeeld

https://api.voorbeelddatingsite.nl/users?accountnum=1542362"accountnum": {

"userid": "1542362",

"name": "Bob de Boer",

"tel": "0612345678",

"age": "56",

"email": "bob@voorbeeldmail.nl",

"interests": "woman"

}Hackers zouden nu kunnen proberen of ze accounts tussen de 0 - 1542362 kunnen raden.

Als er geen restrictie zit op het betreffende endpoint kunnen de (persoonlijke) gegevens van andere personen gelekt in handen komen van kwaadwillende gebruikers.

Voorbeeld

GET https://api.voorbeelddatingsite.nl/users?accountnum=1542300HTTP/2 200 OK

"accountnum": {

"userid": "1542300",

"name": "Alice de Jong",

"tel": "0687654321",

"age": "43",

"email": "alice@voorbeeldmail.nl",

"interests": "men"

}Vaak wordt er in de webapplicatie middels een token restricties gezet op een bepaalde user, zodat alleen deze user zijn eigen profiel kan aanpassen of lezen. Dit wordt helaas vaak vergeten in de mobiele applicatie.

Cyber Security verhogen?

Het gebruik van API’s kan dus een kwetsbaarheid in jullie digitale omgeving opleveren. Als organisatie wil je dit uiteraard voorkomen. Bij Tozetta hebben wij veel ervaring in het (ethisch) hacken van API’s en denken graag vrijblijvend mee met jullie security vraagstuk.

Door contact met ons op te nemen kunnen wij meedenken en kijken of de API’s goed en veilig worden ingezet. Daarnaast zijn er nog veel meer cyberaanvallen die wij kunnen nabootsen om jullie organisatie cyberveiliger te maken.

Op basis van een vrijblijvende QuickScan kunnen wij kunnen wij een concreet voorstel uitbrengen voor een pentest.

Kosteloos 1 uur pentesten?

Bij Tozetta kun je vrijblijvend een Pentest Quickscan aanvragen. Tijdens de Quickscan gaat een ethisch hacker kosteloos één uur een pentest uitvoeren. In dit uur maakt de ethisch hacker het aanvalsoppervlak inzichtelijk. Op basis hiervan kan een urenindicatie voor jullie vraagstuk worden bepaald en krijgen jullie inzicht in de mogelijke pentest kosten. Interesse in een pentest uitvoeren? Vul vrijblijvend onderstaand formulier in!

Vraag een Quickscan aan

- Gratis advies

- Vrijblijvend

- Vernieuwde inzichten